Server: irc.autistici.org

Canal: #cppa

Puerto: 6667

Puerto SSL (opcional): 9999

Certificado SSL (opcional): http://autistici.org/en/ca

Hidden service: wi7qkxyrdpu5cmvr.onion

Webchat: http://irc.lc/autistici/cppa/cppa_@@@

https://ssd.eff.org/es/index => está en inglés y español

#603 Andaros con cuidado con lo del p2p en la universidad. Que yo sepa, a la wifi de la universidad entras con nombre de usuario y contraseña, por lo que eres totalmente responsable de lo que haces con ella.

Yo he estado de becario, y aunque la wifi de la universidad no la llevabamos nosotros, advertíamos a la gente de utilizar p2p; ya que en las reglas de uso de la propia red está prohibido utilizar estos programas, estando o no capado. Si detectan un uso indebido te puede caer una buena.

Aunque sinceramente, a la mayoría de los administradores se las suda.

#604 joder pues yo tan contento con mi user y pw (necesario para eduroam)

que yo recuerde en el 1r año no nos dijeron nada de eso :/

Cualquier Ministro del Interior o Secretario de Estado de Seguridad podrá ordenar cualquier escucha que le interese, por muy injusta que sea

Puede que se pregunten dónde está el problema. Al fin y al cabo, dirán, un juez acaba tomando una decisión, ¿no? Por desgracia las cosas no son tan sencillas. En primer lugar porque, como hemos visto, los plazos legales permiten que los afectados queden bajo el efecto de esta medida hasta cuatro días. Cuatro días durante los cuales sus comunicaciones no gozarán de ninguna protección.

Para seguir, esta intervención judicial "a toro pasado" está más que limitada. Como hemos visto, lo que hace el Juez es autorizar o revocar la medida. Pero nada más. No tiene medios para actuar en caso de que la medida haya sido absolutamente arbitraria o injusta. Lo máximo que puede hacer es ordenar el cese de las escuchas ilegales. Pero estas -por injustas que sean- habrán tenido lugar durante un plazo mínimo de 24 horas y el justiciable no podrá hacer nada para exigir una compensación por ello. El Estado podrá entrometerse en su intimidad tanto como quiera.

En otras palabras: cualquier Ministro del Interior o Secretario de Estado de Seguridad podrá ordenar cualquier escucha que le interese, por muy injusta que sea. Lo peor que le puede pasar es que 24 horas más tarde le revoquen dicha decisión... que podrá repetir más adelante si le interesa.

http://www.eldiario.es/contrapoder/Adios-secreto-comunicaciones_6_335326501.html

Para los que hablan de torrents (lo siento, no tengo tiempo de ponerme a mirar quién ha sido):

Permite streaming de torrents y tiene la opción de utilizar una red tipo Tor para el anonimato. La red es independiente así que no afecta al rendimiento de la red Tor.

También podéis descargar torrents a través de I2P, que trae un cliente integrado y tiene su propio tracker.

Para saltarse la censura, Tor configurado para utilizar un Bridge. También podéis configurar un servidor VPN en el PC de vuestra casa.

Con eso tenéis una distribución Linux preparada para actuar como una nube (alojamiento de archivos) y muchas cosas más. Le instaláis un servidor OpenVPN y ya está.

Espero que se entienda todo lo que he escrito porque no voy ni a revisar el post antes de enviarlo xD

(edit) Acabo de pillar el nombre de la distro xD

Y U NO HOST?

Adobe Flash y Metasploit, así identificó el FBI a usuarios de la red TOR.

Y os dejo por aquí Krypton, un nuevo navegador para Android con TOR incluido creado por Kr36, un usuario del foro XDA Developers.

Habría que ver qué tal está y si es fiable.

https://github.com/kr36/seaturtle

Tenéis tanto la versión gratuita como la versión premium.

#608 Tirar mucho de Reddit y después el prestigio que tienen conforme pasan los años y nunca han tenido ninguna incidencia.

A la mínima jugada, mínima teoría; siempre habrá un hilo en Reddit ipso-facto.

El 99% de las VPN tienen allí su propio "personal".

www.reddit.com/r/VPN

www.reddit.com/r/privacy

Private Internet Access (PIA) es la que más prestigio tiene, parece ForoPIA, además de ser bastante rápida y muy barata.

https://www.privateinternetaccess.com/

Lo demás es todo depositar tu confianza y ya está.

Google Play requiere de la dirección de nuestra casa y teléfono para cumplir con las leyes de la UE

A partir del 1 de enero de 2015 Google será responsable de determinar, aplicar y pagar el IVA de las compras realizadas por los clientes de la Unión Europea en Google Play debido a la nueva legislación del IVA, y por este motivo los usuarios de la UE estamos obligados a facilitar nuestra dirección física a Google y número de teléfono para poder seguir comprando en el Play Store.

Secret para Android se renueva, ahora con secretos de nuestro alrededor y chat privado

La aplicación para compartir secretos de forma anónima Secret se renueva completamente en su nueva actualización a la versión 11 convirtiéndose en un clon de Yik Yak, es decir, que ahora podemos ver los secretos de nuestro alrededor.

Otra novedad importante que encontramos en esta nueva versión es que ahora también podemos chatear de forma privada y anónima con el resto de usuarios para que podamos hacer nuevos amigos o intentar descubrir quién se esconde tras ese secreto.

Respecto a esta última noticia, decir que el anonimato que proponen es el anonimato que tú tienes con los que hables, vamos, que lejos de esto no creo ni por asomo que te proporcione un anonimato total o que cumpla unos requisitos mínimos para proteger tu privacidad similar a Tox, ChatSecure, Xabber, TorChat, etc.

De hecho, leyendo así por encima su /Privacy, nos encontramos con esto:

The types of information we may collect include your email address, your mobile phone number and any other information you choose to provide.

Los habrá que se crean que por tener ese falso anonimato entre ellos podrán hacer lo que les de la gana y se meterán en algún lío, porque ya estoy viendo yo para qué va a servir esta App :palm:

Resumen in spanish de #610:

Se supone que cifras cierta 'información', la subes a un market, la gente puja y el que gane se lleva la clave para poder descifrar la 'información'. También se pueden hacer pujas colectivas, en cuyo caso la clave sería liberada públicamente (se entiende que si alguien no quiere que otras personas accedan a esa 'información', debería pagar más por tener el derecho a poseerla en exclusiva, ya que no se puede poner a subasta dos veces la misma 'información). Todo esto a través de la red TOR y en bitcoins (oh, benditos bitcoins), para asegurar el anonimato.

El ganador de la subasta tiene un tiempo para evaluar la 'información', y comprobar si se ajusta a la descripción, antes de autorizar el pago. Si cree que la 'información' no se ajusta a lo anunciado, puede iniciar una disputa, en la que cinco árbitros reciben la clave y dan su veredicto sobre la veracidad de la 'información' (y se llevan un pequeña comisión).

'Información' que posiblemente veremos en Slur:

-

Trade secrets.

-

Designs for every type of consumer product.

-

The source code for proprietary operating systems and high end CAD software.

-

Zero day exploits. For the market defined value rather than a price determined by the corporations under the guise of a bounty with the veiled threat of legal action should the researcher choose to sell elsewhere.

-

The details of backdoors covertly installed inside industrial and consumer hardware and software.

-

Stolen databases. Corporations will no longer be able to get away with an apology when they fail to secure their customers confidential data. They will have to pay the market value to suppress it.

-

Proof of tax evasion from disgruntled or underpaid employees. Both the IRS and the public have an interest in that information and the corporations will have to bid to suppress it - a very quantifiable and predictable payoff for the seller.

-

Military intelligence relevant to real-time conflicts.

-

Aerospace and defense designs.

-

Evidence relevant to ongoing trials.

-

Unflattering celebrity photos and videos.

-

The complete databases of social media sites like facebook.

-

Proof of government corruption. Close to an election.

Me ha hecho especial gracia este párrafo:

Its estimated that 5% of the general population are psychopaths. Introducing financial incentive in an anonymous framework will produce a greater yield of leaked information than from say the ideology that drove patriots like Edward Snowden. For every idealist willing to selflessly sacrifice their freedom, assets and even risk their lives for a greater good, there are 1000 psychopaths willing to anonymously sell out their peers for material gain.

Me parece una idea genial para fomentar el filtrado y la liberalización del conocimiento. Esto es criptoanarquismo, señores, puro criptoanarquismo. Tan sólo espero y deseo que la cosa marche bien y no sea un nido de fakes (que por el tipo de información que se pretenden que se filtre sería difícil de inventárselo, pero quién sabe, se han visto tantas cosas...)

Auuuuunque, reflexionando con cautela, te das cuenta de que sí, muy chuli para sacar a la luz trapos sucios y demás, pero todo impulsado por el motor del egoísmo y la búsqueda del beneficio propio. No son unos valores muy bonitos que digamos. Casi que prefiero un Edward Snowden idealista dispuesto a sacrificarse por la libertad que 1000 psicópatas inclinados a traicionar a sus compañeros por pasta, y desde las sombras, sin dar la cara.

Por otra parte, si viene una empresa a recuperar su 'información' a golpe de talonario porque no quiere que sea haga pública, ¿quién les dice que no se terminará filtrando por otro sitio y la puja habrá sido en vano? ¿Por qué deberías fiarte de la palabra de un traidor? ¿Quién te dice que no te va a traicionar a ti también?

Mira casi 1 año atrás:

http://www.eldiario.es/turing/software_libre/Software_libre-moviles-bitcoin_0_211728843.html

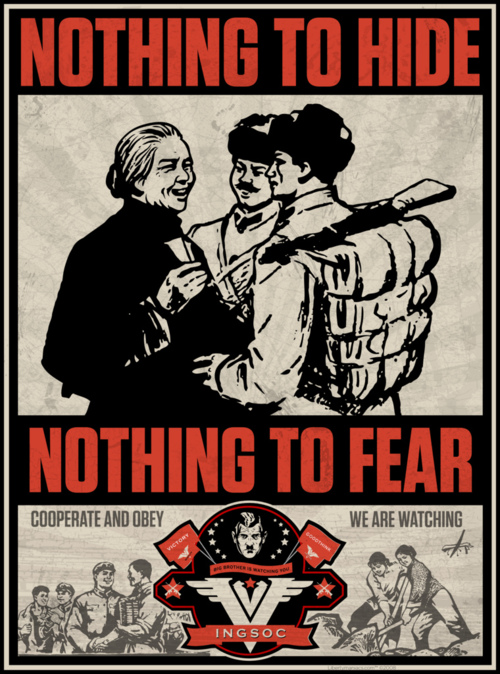

De los creadores de SOPA, PIPA, ACTA, TPP y TTIP nos llega TiSA. No solo profundiza en las privatizaciones y da más poder a las multinacionales que a los gobiernos, si no que también legaliza el "Gran Hermano". Por supuesto, TiSA es secreto y seguirá siéndolo 5 años después de haber sido aprobado.

¿Qué quiere decir esto? Que las leyes europeas que protegen la privacidad de los ciudadanos europeos quedarán inservibles. Por ejemplo, vuestro banco podrá saltarse la LOPD y enviar toda vuestra información personal a la NSA, o a los servicios secretos de Turquía o Pakistán. Sí, esos que supuestamente financian al terrorismo islámico. Además de pasarse por el forro de los cojones los derechos humanos fundamentales.

"Artículo 12.

Nadie será objeto de injerencias arbitrarias en su vida privada, su familia, su domicilio o su correspondencia, ni de ataques a su honra o a su reputación. Toda persona tiene derecho a la protección de la ley contra tales injerencias o ataques."

http://www.un.org/es/documents/udhr/index_print.shtml

Mención especial a https://filtrala.org/ que, junto a la AWP, son los que han filtrado el documento.

"El texto estipula, por ejemplo, que ningún estado participante puede detener la utilización, almacenamiento e intercambio de datos personales en relación a su base territorial. Al mismo tiempo, el texto está diseñado para que sea especialmente difícil derogar lo implementado en caso de acuerdo, y su contenido deber ser considerado confidencial hasta 5 años después de ser firmado."

#615

Me da la sensación que las corporaciones van a seguir lanzan propuestas hasta que una no sea criticada o nadie se entere y puedan seguir actuando hasta ser descubiertos y reinicia el proceso.

Igualmente, opino que este año está siendo muy fructífero para los que luchan contra la privacidad de datos. ¿Soy yo o le están dando carrerilla al asunto?

#616 no, no eres tú. 2015 va a ser un año muy divertido, y no solo en lo que a privacidad se refiere.

Entre el 2014 y el 2015 dan ganas de volver a los 90.

Chapar todos los emails que tengamos abiertos, darnos de baja en los servicios / foros / páginas de internet en las que tengamos registro, descontratarnos internet y comprarnos un Nokia 3310 vigilando bien lo que decimos mientras hablamos.

Y por supuesto las compras en metálico y en físico.

#618 cambios políticos, económicos, sociales, tecnológicos, etc. Muchos cambios importantes coincidiendo en muy poco tiempo. El ser humano está cambiando (gracias a internet mayormente) y estamos en plena guerra entre los que quieren seguir como estábamos para no perder su poder y los que queremos evolucionar.

No creo que este sea el lugar adecuado para debatir esto, si quieres envíame un MP y lo seguimos hablando.

Recomendación seriéfila para los que les interesen estos temas:

Lizard Squad, el grupo de hackers que tumbó Playstation y Xbox, ahora va por la red de Tor

Lizard Squad ha publicado hace unas horas en Twitter que ya no están atacando a las redes de Playstation y Xbox, sino que ahora van por la red de Tor. Sí, desde hace unas horas han aparecido un montón de nuevos nodos pertenecientes al grupo, con los cuales se podría realizar un seguimiento masivo de la información que se transmite por dicha red.

Diversos especialistas en seguridad ya han expresado su preocupación de la situación diciendo que si de los 10.000 nodos con los que actualmente cuenta la red, la gente de Lizard Squad cuenta con entre 3.000 y 6.000, fácilmente pueden hacer un seguimiento del tráfico que pasa a través de ellos, comprometiendo así el anonimato de los que utilicen dicha red.

Por otra parte, aquí os dejo un listado oficial por parte de la NSA de todos sus espionajes a ciudadanos de USA sin tener vía libre al 100%

https://www.nsa.gov/public_info/declass/IntelligenceOversightBoard.shtml

Bastante interesante.

Según este artículo la NSA tiene cinco niveles para clasificar los distintos programas de seguridad, anonimato, cifrado, etc. Mientras que "romper" los programas del nivel 1 es trivial para la NSA, les resulta imposible hacer lo mismo para los del nivel 5.

Los problemas (para la NSA) empiezan en el nivel 4, donde se encuentran Tor, OTR y Truecrypt. En los documentos filtrados por Snowden admiten que les resulta muy difícil monitorizar e identificar a usuarios de Tor. En cuanto a OTR y Truecrypt, salvo en casos puntuales, no pueden descifrar los contenidos cifrados con ellos. También admiten que es mucho más difícil meter backdoors en el software libre que en el propietario.

Las cosas se vuelven catastróficas para la NSA cuando se utiliza una combinación de Tor, otros sistemas de anonimato (VPN quizás, aunque por separado las han violado pero combinadas con Tor pueden llegar a ser seguras), el chat CSpace (creo que ya no existe, supongo que Pidgin con OTR es suficiente) y VOIP cifrado mediante el protolo ZRTP. Según la propia NSA esta combinación provoca, textualmente, "near-total loss/lack of insight to target communications, presence" ("perdida/falta total de revelación de las comunicaciones y presencia del objetivo" ).

Tampoco han sido capaces de romper PGP/GPG.

RPV: quien haya seguido mi tutorial y mis recomendaciones sobre programas de chat y VOIP ha estado completamente seguro hasta ahora, tal y como prometí.

#624 Yo aun sigo algo reticente con el tema snowden y si han filtrado esos documentos de forma intencionada para que la gente sigue usando esos programas y realmente ya los han "penetrado?. Snowden tambien tendra un precio y nadie sabe si le han "untado" para que filtre documentos dados por la nsa/cia.

#625 eso no tiene sentido, solo hace falta pensar un poco para darse cuenta de que es una chorrada.

Llevamos décadas utilizando esos programas, y no tenemos intención de dejar de usarlos. No hace falta una psyop para eso. Snowden no es la única fuente de las filtraciones, aunque sí es la única que ha sido identificada públicamente. Hay filtraciones que ni siquiera sabemos que existen, como las que avisan a los desarrolladores de Tor de las vulnerabilidades encontradas por la NSA antes de que puedan ser explotadas.

No todos tenemos "un precio".

Y bueno, luego están esas cosas tan pasadas de moda como las pruebas. Si las personas absueltas por no poder descifrar Truecrypt/OTR o a las que ni siquiera pueden coger gracias a Tor no son suficientes, entonces no sé que se necesita para que no sea una conspiranoia.

El ejemplo de que PGP , bien usado, es resistente lo tenemos en el caso de DPR, le detuvieron hace mas de un año ya, lo que no tenía encriptado lo están usando en su contra, todo lo que hizo usando PGP aun no ha sido descifrado (con el Gobierno de EEUU y varios Senadores pidiendo públicamente que le caiga la del pulpo) y hace unos meses el FBI pidió una prórroga hasta Febrero de 2015 para ver si conseguían romper su encriptación y si no era posible empezar el juicio con lo que tienen.

1 año detenido, siendo noticia nacional, hablandose en el Senado del peligro de SilkRoad y sin romper su encriptación, creo que es prueba mas que suficiente de cómo va esto.

#628 Creo que la pieza de información que más ayudaría a la privacidad de la gente, es saber que capacidad de computación máxima tiene cada gobierno.

#625

La gente no para de repetir ese argumento, y creo que es un poco queja de los mismos de arriba para hacer creer que nadie se mueve humanitariamente y de forma desinteresada por nada, y que al final todo el mundo tiene un precio y ellos pueden comprarlo y corromperlo todo. Yo me muevo de forma activa para hacer comprender a la gente los mamoneos que existen en la industria farmacéutica y alimentaria y nadie me paga por ello para que después "cuele" cosas suyas (al igual, siempre me he sorprendido, que nunca nadie me ha enviado ni un triste email de amenaza).

Supongo que quejándote en instituciones públicas y demás sitios haces poco, pero había hablado con tantos conspiranoicos diciéndome que les seguían por tener blogs de illuminatis y demás y cuando expongo casos donde han habido muertes por psiquiatras o médicos pagados por corporaciones y trastoco todo el conocimiento histórico sobre varios temas no produce mucho ruido porque ni por MV han habido represalias xD. Y eso que me paso un huevazo en el thread de "estudiantes de medicina" en el subforo "Estudios y trabajo".

Ergo, filtraciones las hay y dañan. El argumento de "quizás es un infiltrado" siempre estarán para tocar la moral a los activistas que se mueven por amor al ser humano y a su libertad de reunión y de acceso a la información no manipulada, y si todo el mundo fuese un agene doble por qué han matado a tantos. Es como si me dices que los del Partido Comunista en España que se quedaron sin paga y tuvieron que volver a las minas a picar piedra con todo el cuerpo tocado por los golpes de la policía (asesinos) de Fabra lo hacían por otros motivos que no el de pura reivindicación social:

http://www.jotdown.es/2013/12/gerardo-iglesias-estamos-marchando-a-pasos-agigantados-a-la-frontera-de-lo-que-fue-el-franquismo/

Lee a este hombre y ten los huevos de dudar de él. El asociacionismo, los movimientos de ayuda humanitaria, los que reivindican procesos y tratados de paz... son reales. Y si no te crees a ningun leaker (Assange por ejemplo), es tan fácil como ir a la web de la CIA y leer el reporte de 400 páginas sobre tortura. HAY QUE DAR gracias a los whistleblowers, dado que seguramente algún día encuentren el documento entero (son 6000 páginas, y sería interesante leerlas SIN CENSURA). Lo que pasa es que nadie hace como Noam Chomsky u otros y se pone a recopilar toooooooooodo el material desclasificado y se pone a leerlo manteniendo una memoria histórica excelente. Si acaso miras blogs disidentes porque no confías en los medios y poco más. Pero ahí se hipotiza. Cuando lees lo liberado del Pentágono sobre la guerra del Vietnam es eso y eso nada más.